- Innovation créatrice de nouvelles compétences

- Oui

- Innovation génératrice de nouvelles activités

- Oui

- Phase de développement de l'innovation

- Commercialisé depuis plusieurs années

- Date de création

- Date de mise à jour

En bref

Le Wifi est un ensemble de protocoles de communication sans fil (onde radio) permettant à plusieurs appareils informatiques de se transmettre ou recevoir des données.

- Innovation créatrice de nouvelles compétences

- Oui

- Innovation génératrice de nouvelles activités

- Oui

- Phase de développement de l'innovation

- Commercialisé depuis plusieurs années

- Date de création

- Date de mise à jour

Description détaillée

Le système Wi-Fi est un système de communication à gestion électronique qui permet de créer des réseaux pour envoyer et recevoir des informations par liaison Hertzienne donc sans fil. Le nom Wi-Fi (contraction de Wireless Fidelity, parfois notée à tort WiFi) correspond initialement au nom donné à la certification délivrée par la Wi-Fi Alliance. Par abus de langage, le nom de la norme se confond aujourd'hui avec le nom de la certification. Ce type de connection devrait en réalité être nommé WLAN (Wireless Local Area Network, réseau local sans fil). En réalite, un réseau "Wifi" est un réseau répondant à la norme 802.11.

Les matériels certifiés par la Wi-Fi Alliance bénéficient de la possibilité d'utiliser le logo suivant :

Grâce au Wi-Fi, on peut réaliser des réseaux locaux sans fil à haut débit pour connecter des ordinateurs portables, des ordinateurs de bureau, des assistants personnels (PDA) ou tout type de périphérique à une liaison haut débit sur un rayon de plusieurs dizaines de mètres en intérieur (en moyenne entre une vingtaine et une cinquantaine de mètres) à plusieurs centaines de mètres en environnement ouvert (trois cent mètres en moyenne).

On trouve aujourd'hui cette technologie aussi bien dans des locaux d'entreprises, chez le particulier, que dans des zones à fortes concentration d'utilisateurs (gares, aéroports, hotels, trains etc.) où différents opérateurs mettent en place des zones d'accès (appelées « hot spot »), qui sont généralement payantes.

Etant des réseaux sans fils, ils peuvent être interceptés beaucoup plus facilement qu'un réseau filaire qui nécessite un accès physique au réseau ; il faut donc les sécuriser.

Le système Wi-Fi se nomme dans d'autres pays, comme l'Allemagne ou le Japon, WLAN (Wireless Local Area Network, réseau local sans fil).

Les réseaux Wi-Fi répondent le plus souvent à la norme 802.11b ou 802.11g.

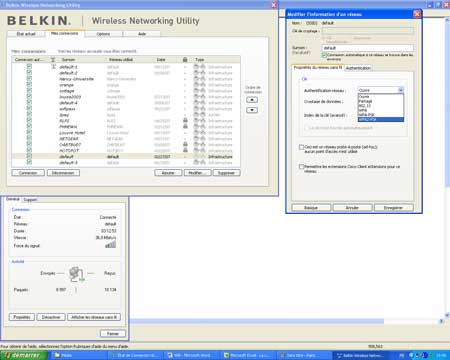

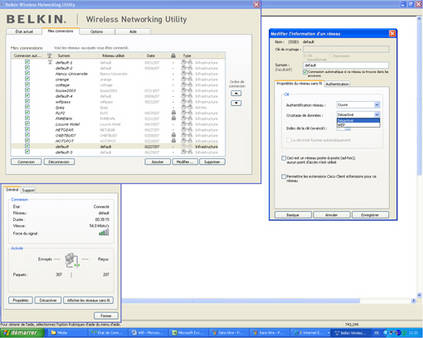

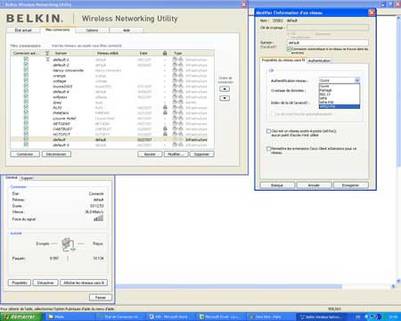

La norme 802.11g a une compatibilité ascendante avec la norme 802.11b, ce qui signifie que des matériels conformes à la norme 802.11g peuvent fonctionner en 802.11b. On trouve donc le choix suivant sur l'utilitaire:

Si vous ne connaissez pas la norme utilisée, mettez: B/G mix.

Pour réaliser concrètement un réseau il faut donc :

1- une borne Wi-Fi.

Il faut juste veiller à ce que votre carte et votre borne soient compatibles (norme 802.11b et g par exemple). L'installation de la borne est généralement décrite dans la documentation et peut être plus ou moins simple en fonction du fournisseur, et pour internet, de votre fournisseur d'accès à internet (FAI).

2- sécuriser le réseau:

On trouve par exemple, pour le 802.11b, le WEP (Wired Equivalent Privacy) qui est le standard de cryptage pour le Wi-Fi.

Celui-ci repose sur une clé unique (tous les périphériques du réseau possèdent la même clé). Il vous faudra donc choisir un mot de passe ou phrase type à mettre dans le routeur et l'utilitaire de votre ordinateur.

Ce mode de sécurité étant limité, pour les applications sensibles, on utilise des protocoles de haut-niveau sécurisés comme le SSL pour garantir la confidentialité des données.

Pensez à activer le pare-feu (firewall) Windows afin de contrôler les accès à votre réseau et empêcher certains programmes intempestifs.

3- Connecter un ordinateur compatible Wifi (récepteur) à une borne d'accès émettrice: Box, modem/routeur ou routeur wifi connecté à un modem.

On peut donc créer une multitude de configuration réseau, comme mettre en réseau deux ordinateurs pour partager des fichiers, mettre une imprimante (connectée à un ordinateur du réseau), partager une connection internet, etc.

Pour utiliser le Wi-Fi, votre ordinateur (PC ou Mac) doit être compatible. Donc soit il intègre une carte Wi-Fi, soit il faut ajouter un adaptateur USB ou une carte (formats PCI pour les ordinateurs de bureau ou PCMCIA pour les ordinateurs portables). Les utilitaires de configuration des fournisseurs sont généralement très simples d'utilisation pour réaliser l'installation de son matériel.

Puis par exemple sous "Windows XP" une fois la carte Wi-Fi installée, l'ordinateur devrait repérer en quelques secondes le réseau Wifi:

1/ Généralités

Ce réseau réalise une liaison haut débit (11 Mbps ou supérieur) et répond le plus souvent à la norme 802.11b ou 802.11g. Ces deux normes utilisent la bande de fréquence de 2,4 Ghz à 2,4835 Ghz avec une puissance d'émission d'environ 100 mW.

Les avantages d'une fréquence aussi élevée sont:

- de créer des canaux de liaison pour permettre une connexion multiple (14 canaux de 22 Mhz pour la norme "b") :

- d'avoir une bande passante élevée permettant d'envoyer une plus grande quantité de données (bit/s).

La norme 802.11b a un taux de transfert maximum théorique de 11 Mbit/s (1.375 Mo/s), la 802.11ga un taux de transfert maximum théorique de 54Mbit/s (6.75 Mo/s). En pratique, le débit chute avec la distance et l'architecture du lieu.

Voici un tableau d'exemple récapitulant les débits et les distances pour ces deux normes:

Utilisant la même bande de fréquence, ces deux normes sont compatibles.

Néanmoins le procédé de transmission n'est pas le même entre la norme "b" et la "g".

La norme "b" utilise un procédé appelé "à étalement de spectre" encore nommé "DSSS" pour Direct Sequence Spread Spectrum, où le signal contenant les bits à transmettre est mélangé avec un code pseudo aléatoire (dit code PN " pour Pseudo Noise code, ou code de pseudo bruit) et à l'émission se confond avec le niveau de bruit électromagnétique. Ce qui implique que pour réceptionner un tel signal il faut avoir le même code pseudo aléatoire pour le ressortir du bruit.

La norme "g" utilise soit le "DSSS" pour un débit de 11Mbit/s, soit le procédé de modulation dit "multiplexage de division de fréquence orthogonale (OFDM)" pour un débit de 54Mbit/s, où pour simplifier, il s'agit d'une technologie avancée de division de canaux primaire en une multitude de sous-canaux, permettant ainsi de transmettre beaucoup plus d'informations en même temps.

2/ Rappel sur les phénomènes physiques

Le phénomène de propagation est un élément déterminant dans la transmission radio. Suivant le type d'environnement, les caractéristiques d'émission et de réception vont être considérablement modifiées. En propagation directe, le signal reçu va décroître de façon linéaire, tandis qu'en milieu fermé le signal reçu subit des modifications lors de son trajet. Il peut être atténué, diffracté, et également réfléchi.

On considère qu'il y a quatre chemins créés lorsqu'un signal subit une altération:

- le trajet direct,

- le trajet avec réflexion sur le sol,

- deux trajets avec réflexion sur le mur.

Trois autres éléments modifiant le signal pendant la transmission sont à prendre en considération :

- le déplacement de personnes,

- le changement de topologie physique (ouverture de portes …)

- l'utilisation d'appareil tel que ventilateurs, four à micro onde…

Ce sont ces conditions de propagation qui vont déterminer toutes les conditions d'utilisation (vitesse de transmission et débit). En fonction de ces phénomènes d'altération, il existe différentes techniques qui permettent à un signal électrique radio de mieux transporter l'information.

Pour le "Fading":

Le signal radio lors de son trajet subit en particulier un appauvrissement appelé " fading " en anglais.

Contre ce phénomène on utilise une technique appelée " diversité ". Ce processus consiste à recueillir plusieurs transmissions du même message.

Plusieurs types de diversités existent :

- La diversité spatiale (ou diversité d'antenne) est la plus utilisée : Le récepteur dispose de plusieurs antennes (minimum deux). (Attention, la longueur entre les antennes doit être un multiple de la demi-longueur d'onde de la fréquence de la porteuse). A la réception d'une trame il peut choisir la meilleure réception reçue par ses antennes, il peut aussi additionner ou combiner les signaux, ce qui améliore très sensiblement le résultat.

- La diversité en fréquence, consiste à envoyer une trame sous différentes fréquences et on choisit la meilleure, ceci nécessite d'avoir un spectre de fréquence assez large.

- Le fonctionnement de la diversité temporelle impose un temps d'attente entre deux trames (de l'ordre de 50 ms) ce qui affaiblit les performances du réseau.

Pour les ''Trajets multiples'':

Lors de l'envoi d'une trame, le récepteur reçoit cette trame en plusieurs exemplaires suivant les différents chemins possibles empruntés par la trame. La durée de réception est supérieure à son envoi car la trame d'origine et les échos produits se superposent. On calcule un delta (écart type du délai de propagation) s'il est supérieur de 10% de la durée de la trame on doit mettre en place des techniques pour lutter contre ces interférences.

Différentes techniques :

- Equalisation : On effectue une correction numérique de la transmission, on calibre cette correction en envoyant une trame d'apprentissage connue du récepteur. Le récepteur échantillonne le signal d'apprentissage prélevé sur une ligne de retard ce qui permet à l'équaliseur de régler son traitement numérique. Ce traitement sera ensuite appliqué à toutes les trames.

- Etalement du spectre : Cette technique très différente de la précédente, est très développée dans la norme 802.11 car elle est utilisable dans des bandes de fréquences où d'autres transmissions coexistent.

Les normes 802.11a, 802.11b et 802.11g, appelées «normes physiques» correspondent à des révisions du standard 802.11.

3/ Le mode de transmission

Pour transmettre des messages, dans un réseau local Ethernet classique, la méthode d'accès utilisée par les abonnés est le CSMA/CD (Carrier Sense Multiple Access with Collision Detect ou Accès Multiple à Détection de Porteuse avec Détection de Collision), pour lequel chaque abonné est libre de communiquer à n'importe quel moment. Chaque abonné qui envoit un message vérifie qu'aucun autre message n'a été envoyé en même temps par une autre. Si c'est le cas, les deux abonnés patientent pendant un temps aléatoire avant de recommencer à émettre.

Dans un environnement sans fil ce procédé n'est pas possible dans la mesure où deux stations communiquant avec un récepteur ne s'entendent pas forcément mutuellement en raison de leur rayon de portée. Ainsi la norme 802.11 propose un protocole similaire appelé CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance, Accès Multiple à Détection de Porteuse à Evitement de Collision).

Le mécanisme d'Evitement de Collision est basé sur un principe d'accusé de réceptions réciproques entre l'émetteur et le récepteur :

La station voulant émettre écoute le réseau. Si le réseau est encombré, la transmission est différée. Dans le cas contraire, si le média est libre pendant un temps donné (appelé "DIFS" pour Distributed Inter Frame Space), alors la station peut émettre. La station transmet un message appelé Ready To Send (noté "RTS" signifiant: prêt à émettre) contenant des informations sur le volume des données qu'elle souhaite émettre et sa vitesse de transmission. Le récepteur (généralement un point d'accès) répond un Clear To Send ("CTS", signifiant le champ est libre pour émettre), puis la station commence l'émission des données.

A la réception de toutes les données émises par la station, le récepteur envoie un accusé de réception (ACK). Toutes les stations avoisinantes patientent alors pendant un temps qu'elle considère être celui nécessaire à la transmission du volume d'information à émettre à la vitesse annoncée.

De plus, comme le taux d'erreur de transmission sur ce type de réseaux augmente généralement avec des paquets de taille importante, la norme 802.11 offre un mécanisme de fragmentation, permettant de découper une trame en plusieurs morceaux (fragments).

Les communications sont donc de type "Half Duplex":

- Time Division Duplex (TDD) (duplex à division du temps)

- Système Bi-directionel

- Une seule radio émet à la fois

- Les données d'un émetteur sont bufferisées jusqu'à ce que ce soit à lui d'émettre.

- Opère sur un seul canal radio

4/ Format de trame

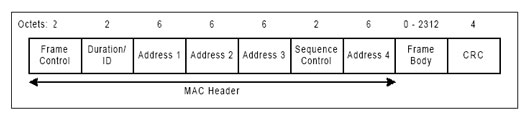

Le standard 802.11 définit le format des trames échangées (pour les spécificités se reporter aux révisions ''a'' ''b'' et ''g'').

Chaque trame est constituée:

- d'un en-tête, le MAC header, d'une longueur de 30 octets.

- un corps

- un CRC (Cyclic Redundancy Check) pour la correction d'erreur.

Description des champs :

-

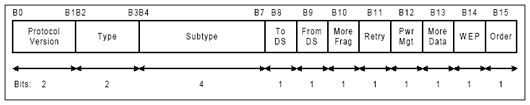

FC (Frame Control, en français: contrôle de trame) : on trouve dans ce champ de deux octets les informations suivantes :

- Version de protocole : ce champs de 2 bits permet de prendre en compte les évolutions de version du standard 802.11. La valeur est égale à zéro pour la première version.

- Type et Sous-type : ces champs, respectivement de 2 et 4 bits, définissent le type et le sous-type des trames. On rencontre trois types:

- Le type gestion qui correspond aux demandes d'association ainsi qu'aux messages d'annonce du point d'accès.

- Le type contrôle qui est utilisé pour l'accès au média afin de demander des autorisations pour émettre.

- Le type données qui concerne les envois de données (la plus grande partie du traffic)

- To DS : ce bit vaut 1 lorsque la trame est destinée au système de distribution (DS), il vaut zéro dans les autres cas. Toute trame envoyée par une station à destination d'un point d'accès possède ainsi un champ To DS positionné à 1.

- From DS : ce bit vaut 1 lorsque la trame provient du système de distribution (DS), il vaut zéro dans les autres cas. Ainsi, lorsque les deux champs To et From sont positionnés à zéro il s'agit d'une communication directe entre deux stations (mode ad hoc).

- More Fragments (fragments supplémentaires) : permet d'indiquer (lorsqu'il vaut 1) qu'il reste des fragments à transmettre.

- Retry : ce bit spécifie que le fragment en cours est une retransmission d'un fragment précédemment envoyé (et sûrement perdu).

- Power Management (gestion d'énergie) : indique, lorsqu'il est à 1, que la station ayant envoyé ce fragment entre en mode de gestion d'énergie.

- More Data (gestion d'énergie) : ce bit, utilisé pour le mode de gestion d'énergie, est utilisé par le point d'accès pour spécifier à une station que des trames supplémentaires sont stockées en attente.

- WEP : ce bit indique que l'algorithme de chiffrement WEP a été utilisé pour chiffrer le corps de la trame.

- Order (ordre) : indique que la trame a été envoyée en utilisant la classe de service strictement ordonnée (Strictly-Ordered service class).

- Durée / ID : Ce champ indique la durée d'utilisation du canal de transmission.

- Champs adresses : une trame peut contenir jusqu'à 3 adresses en plus de l'adresse de 48 bits (adresse 1).

- Contrôle de séquence : ce champ permet de distinguer les divers fragments d'une même trame. Il est composé de deux sous-champs permettant de réordonner les fragments :

- Le numéro de fragment

- Le numéro de séquence

- Les bits de données (Frame body).

- CRC : une somme de contrôle servant à vérifier l'intégrité de la trame. Celle-ci est basée sur le polynôme de degré 32 suivant :

X32+X26+X23+X22+X16+X12+X10+X8+X7+X5+X4+X2+X+1

5/ Points particuliers sur le DSSS (Direct Sequence Spread Spectrum) et l'OFDM

Dans le DSSS chaque canal de 20 MHz est constitué de quatre unités de 5 MHz. Chaque canal est espacé de 5 MHz, sauf le canal 14, espacé de 12 MHz avec le canal 13.

La largeur de bande étant de 83,5 MHz, on ne peut placer bout à bout 14 canaux de 20 MHz sans les faire se chevaucher. Lorsqu'un canal est sélectionné, le spectre du signal occupe une bande de 10 MHz de chaque côté de la fréquence crête, c'est pour cela qu'on ne peut utiliser que trois canaux distincts (donc trois réseaux) émettant sur une même cellule sans risque d'interférences.

Exemples d'association de trois canaux :

A chaque point d'accès, des canaux qui ne se recouvrent pas sont affectés. Mais ces chevauchements génèrent des pertes. Une technique appelée '' chipping '' permet de résoudre ces pertes d'informations. Cette technique consiste à coder chaque bit en une séquence de 11 bits (appelé séquence Baker) :10110111000 lorsque le bit est à 1 et son complémentaire 01001000111 lorsqu'il est à 0. Cela permet d'effectuer des contrôles d'erreurs. Cette séquence ou signal, appelé '' symbole '', est transmise à une vitesse de 1 MS/s (million de symboles par seconde). Le débit final en bit/s va être déterminé suivant la modulation de phase appliquée :

- BPSK (Binary Phase Shift Keying): ce type de modulation va encoder un bit à chaque changement de phase, débit de 1Mbit/s.

- QPSK (Quadrature Phase Shift Keying) : va encoder deux bits par changement de phase, débit de 2 Mbit/s.

Pour le que le 802.11b ou 802.11HR (High Rate) puisse atteindre des débits de 5,5 à 11 Mbits/s, le codage n'est plus à base de séquence Baker, mais d'un codage CCK (Complementary Code Keying) . On utilise aussi un mécanisme de modulation de phase QPSK mais à une vitesse de 1,375 MS/s, ce qui lui permet d'atteindre des débits de 11 Mbits/s. De plus un mécanisme d'adaptation environnemental permet de régler automatiquement le débit (Variable Rate Shiting) en fonction des conditions de réception (interférences, portée du matériel …).

Le 802.11g (validé en Juin 2003) utilise également la technique de codage CCK, ce qui la rend compatible avec le ''b''. Par contre elle utilise OFDM comme technique de transmission, ce qui lui permet d'atteindre un débit max de 54Mbits/s mais avec une consommation d'énergie plus importante.

6/ Sécurisation du réseau

6.1/ Généralités

Etant des réseaux sans fils, ils peuvent être interceptés beaucoup plus facilement qu'un réseau filaire qui nécessite un accès "physique" au réseau, il faut donc les sécuriser. Par exemple, la sécurité du réseau 802.11b repose sur le WEP (Wired Equivalent Privacy) qui est le standard de cryptage pour le Wi-Fi, on peut utiliser un cryptage de 64 ou de 128 bits. Le cryptage sur 128 bits est la solution la plus sûre. Celui-ci repose sur une clé alphanumérique unique (tous les périphériques du réseau possèdent la même clé) couplé à un algorithme de chiffrement RC4 codé sur 40 bits. Ce mode de sécurité étant limité, pour les applications sensibles, on utilise des protocoles de haut-niveau sécurisés comme le SSL (Secure Socket Layer) pour garantir la confidentialité des données.

Les solutions pour sécuriser au mieux son réseau sont donc:

- nom d'utilisateur et mot de passe d'accès à l'utilitaire du routeur,

- nom du réseau (SSID),

- clef de cryptage (WEP ou WPA),

- filtrage des adresses MAC

Cependant, attention, le WEP compte tenu des défaillances de cryptage misent en évidence par les experts, a été supplanté par le WPA en 2003, puis par le WPA2 en 2004 (WPA2 est la version de la norme IEEE 802.11i certifiée par la Wi-Fi Alliance)

6.2/ WPA

La norme 802.11i (WPA2) a pour but d'améliorer la sécurité des transmissions (gestion et distribution des clés, chiffrement et authentification). Cette norme s'appuie sur l'AES (Advanced Encryption Standard) et propose un chiffrement des communications pour les transmissions utilisant les technologies 802.11a, 802.11b et 802.11g.

Initialement prévu pour remplacer le WEP en attendant que la norme 802.11i soit terminée., le WPA respecte la majorité de la norme IEEE 802.11i. Il a été conçu pour fonctionner, après mise à jour de leur micro-logiciel, avec toutes les cartes Wi-Fi, mais pas nécessairement avec la première génération des points d'accès Wi-Fi. WPA2 quant à lui respecte la norme entière, mais ne peut pas être implémenté sur les matériels anciens. Les deux mécanismes fournissent une bonne sécurité, si l'on respecte deux points importants :

- L'utilisateur doit encore souvent faire le choix explicite d'activer WPA ou WPA2 en remplacement du WEP, car le WEP reste habituellement le choix de chiffrement par défaut sur la plupart des équipements.

- lorsque le mode ''Personal'' (le choix le plus probable pour les individuels et les PME) est utilisé, une phrase secrète plus longue qu'un mot de passe de 6 à 8 caractères utilisé par les utilisateurs est nécessaire pour assurer une sécurité complète.

6.3/ Le SSL (Secure Sockets Layers)

Le SSL consiste en 2 protocoles:

- SSL Handshake protocol: avant de communiquer, les 2 programmes SSL négocient des clés et des protocoles de chiffrement communs.

- SSL Record protocol: une fois négociés, ils chiffrent toutes les informations échangées et effectuent divers contrôles.

On pourrait traduire SSL par couche de sockets sécurisée, Ce procédé permet la sécurisation des transactions effectuées via Internet. Le standard SSL a été mis au point par Netscape, en collaboration avec Mastercard, Bank of America, MCI et Silicon Graphics. Il repose sur un procédé de cryptographie par clef publique garantissant la sécurité de la transmission de données sur internet. Il consiste à établir un canal de communication sécurisé (chiffré) entre deux machines (un client et un serveur) après une étape d'authentification.

Le système SSL est indépendant du protocole utilisé, ce qui signifie qu'il peut aussi bien sécuriser des transactions faites sur le Web par le protocole HTTP que des connexions via le protocole FTP, POP ou IMAP. Car le SSL agit comme une couche supplémentaire, permettant d'assurer la sécurité des données, située entre la couche application et la couche transport (protocole TCP par exemple).

De cette manière, SSL est transparent pour l'utilisateur.

La quasi intégralité des navigateurs supporte désormais le protocole SSL. Netscape Navigator affiche par exemple un cadenas verrouillé pour indiquer la connexion à un site sécurisé par SSL et un cadenas ouvert dans le cas contraire, tandis que Microsoft Internet Explorer affiche un cadenas uniquement lors de la connexion à un site sécurisé par SSL.

| Diffusion sur le marché | Le Wi-Fi a commencé à être mis en œuvre en 1997 et s'est progressivement développé pour arriver dans les véhicules début 2008. |

|---|---|

| Constructeurs concernés | Pratiquement tous les constructeurs |

| Innovation engendrant des entretiens | Non |

| Innovation engendrant des réparations | Oui |

| Dispositif législatif en rapport avec l'innovation | Respect des fréquences défini par le protocole 802.11 a, b, g Protocole de transmission des données OTCLan. |

| Contrôle technique | Dans le domaine du contrôle technique aussi, le Wi-Fi est une technologie incontournable. |

| Mots-clés | emetteur, récepteur, fréquences, modulation de fréquence, liaison Hertzienne, liaison sans |

Méthodes et pratiques

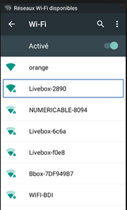

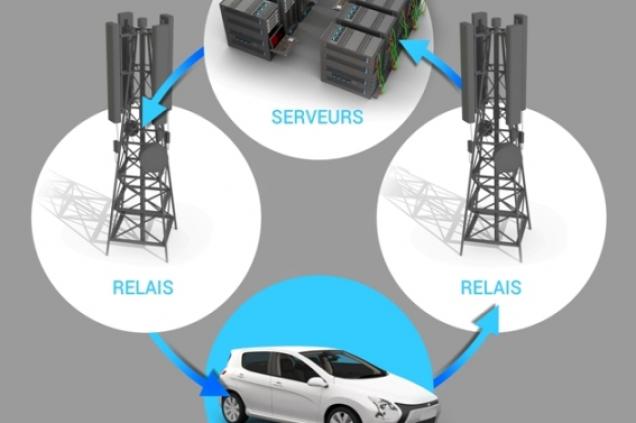

Pour avoir Internet dans sa voiture, plusieurs solutions sont possibles. Il s'agit tout d'abord de systèmes embarqués par le constructeur. Le plus connu passe par l'ordinateur de bord, avec le GPS, mais aussi divers services connectés d'assistance et de diagnostic (OnStar chez Opel…). Le système se base en général sur une carte SIM intégrée au véhicule fournie par un opérateur télécom classique, autre solution un boîtier 4G nomade connecté à Internet. Il embarque une carte SIM Orange, SFR, Bouygues ou Free, avec uniquement un usage internet mobile. L'utilisateur doit activer le système Wifi du périphérique qu'il souhaite mettre en réseau, par exemple son téléphone :

Puis sélectionner le wifi désiré :

Puis un code peut être demandé (lors de la première connexion) saisir le mot de passe, le wifi sera alors disponible.

| Entreprises concernées aujourd'hui | Véhicules industriels, Centres auto, Spécialistes, MRA, RA2, RA1 |

|---|---|

| Métiers concernés | Encadrement d'atelier, Mécanicien technicien VI-VU, Mécanicien-Technicien Auto, Réceptionnaire |

| Précisions sur les métiers concernés | <p style="TEXT-ALIGN: justify"></p> |

Impact sur les compétences en atelier

Les techniciens intervenant sur ces systèmes doivent maitriser:

- Les contrôles de compatibilité des appareils

- Le contrôle des émissions et réceptions d'ondes

- Le contrôle des éléments, antennes, boitiers télématique

- Le remplacement des éléments du système

Exemple d’outillage approprié

Matériel informatique, PC, cartes d'extensions, câbles réseaux, bornes Wi-Fi, etc.

PDA, Portables, PC etc.

À lire aussi dans la même section

Les objets connectés

La connectivité des véhicules est un enjeu majeur pour les constructeurs automobiles.

Au-delà des aides à la conduite, les objets connectés et la communication entre véhicules apporteront des...

La sécurité des données « le blockchain »

Nos véhicules deviennent de plus en plus connectés et autonomes, laissant la place à de nouveaux services et de nouveaux usages.

L'expérience de mobilité s'en trouvera indéniablement améliorée, mais...

Le cheminement de la donnée

Depuis longtemps une voiture collecte des données, ces données sont collectées via les capteurs et traitées par les calculateurs du véhicule.

Un véhicule connecté génère une importante quantité de...

La communication GSM et ses évolutions

La communication GSM est connue pour son application téléphonique. Avec l'évolution de l'automobile vers la communication, la norme GSM et ses différentes évolutions deviennent indispensables dans le...